quarta-feira, 6 de abril de 2011

Twitter passa por falhas no serviço

Várias quebras de serviço afetaram o Twitter durante o dia de ontem.

Os relatos dos utilizadores dão conta de pessoas que eram direcionadas para versões mais antigas do portal dos 140 carateres, e outras que simplesmente depararam com mensagens a dar conta de uma qualquer falha técnica.O próprio portal confirmou no blogue oficial o contratempo registado durante o dia de ontem. De acordo a Reuters, as falhas no serviço do Twitter poderão estar relacionadas com a transferência dos centros de dados da empresa - uma tese que os gestores do portal não confirmam nem desmentem.Hoje não há notícias de falhas no Twitter.

Via exameinformatica

Notebook usa tecnologia da indústria de aviação

Ele foi apresentado para mídia especializada lá no Chile, mas em breve deve chegar em terras tupiniquins também. Estou falando do novo notebook da Samsung, o NP900X3A, da Série 9, que tem um design arrojado e é feito de um material levíssimo, chamado de Duralumin, muito utilizado na indústria de aviação!

Porque tanta tecnologia? Claro, além de caprichar no visual, a Samsung diminuiu consideravelmente a espessura deste brinquedinho, algo em torno de 1.6 cm, pesando apenas 1.3 KG, números bem significativos se levarmos em consideração que se trata de um produto com tela de 13.3 polegadas (1366x768p).

Internamente, a segunda geração do processador Core i5, uma placa de vídeo Intel HD Graphics 3000, memória que pode chegar até 8 GB (DDR3), disco SSD de 128 GB, webcam 1.3 MP, conexão Bluetooth e Wi-FI, caixas três caixas de som e bateria com duração de 7 horas.

Nos EUA já é possível encontrar o note da Serie 9, com preço na casa dos US$ 1600.

Via Planetech

Hasbro lança óculos 3D para iPhone e iPod

A Hasbro, fabricante de brinquedos populares (como por exemplo o Monopoly, conhecido no Brasil por “Banco Imobiliário”), colocou no mercado americano um óculos próprio para enxergarmos imagens 3D em iPods e iPhones. A notícia não é exatamente uma novidade, já que a empresa apresentou o My3D em novembro de 2010.

O My3D é bastante semelhante a um binóculos. O lado maior é onde conseguimos acoplar o iPod ou iPhone. Além disso, alguns jogos e aplicativos estão disponíveis na loja virtual da Apple. Segundo a Hasbro, empresas como a Sony e a DreamWorks foram procuradas para fechar um acordo, visando criar conteúdos compatíveis com o produto.

Nos Estados Unidos, ele é vendido a US$ 35.

#humquêXiKe!

Via Planetech

terça-feira, 5 de abril de 2011

Apostila de I.E (Instalações Eletricas) do Prof. Lenza

Pra quem ainda nao fez o download das apostilas de Instalação Eletricas do Leza...

CliqueAqui para fazer o download.

Como criar uma conta na rede social de profissionais LinkedIn

Quando falamos em rede social, geralmente relacionamos a diversão, entretenimento e dificilmente com trabalho e muito menos oportunidade de divulgar o currículo e conseguir um emprego. Mas existem redes sociais profissionais, nas quais o objetivo não é divulgar fotos, links, vídeos, jogar e fazer amigos, e sim divulgar o currículo, melhorar o networking e buscar uma melhor colocação profissional.

Entre as mais conhecidas estão Indica (brasileira), Plaxo e LinkedIn. Nesse artigo vou falar sobre o LinkedIn e ensinar como criar uma conta no LinkedIn, para que você possa melhorar seu networking. Aconselho que leia também o artigo As 7 melhores redes sociais quando o assunto é carreira profissional escrito pelo Adriano Bachega, o artigo é de 2009 mas ainda está bem atual.

O LinkedIn possui atualmente em torno de 90 milhões de profissionais cadastrados. É bom que você entenda que nessa rede social o objetivo é fazer contatos profissionais, aumentar o networking, manter contato com futuros clientes e fornecedores e divulgar sua experiência profissional. Se você é um problogger essa rede social pode lhe ajudar a ficar próximo de vários parceiros comerciais e anunciantes em potencial.

Como criar uma conta no LinkedIn

Como já tenho LinkedIn iria criar outro somente para criar o tutorial, então achei melhor colocar o vídeo criado por Noé Alvarenga (o melhor que achei sobre o assunto no Youtube), que está muito didático, bem explicado, com som e imagem ótimos.

Após criar sua conta explore a ferramenta e siga as dicas do Noé e cuidado, pois você não está no Orkut, então não saia adicionando pessoas que não conhece ou deseja ter qualquer relacionamento profissional ou pode ter sua conta desativada.

E você, já possui um perfil nessa rede social profissional? Se sim, deixe a url para seu perfil nos comentários e venha fazer parte de minha rede de contatos.

Domine as seis esferas de governança em TI

O portfólio de serviços e produtos de TI cresce em ritmo acelerado. Por conta dessa expansão, CIOs são obrigados a readequar mecanismos de controle e organização.

Áreas comerciais conhecem o rotineiro confronto com a implantação de recursos de TI em seus processos, mas a influência da tecnologia da informação se estende aos segmentos de produção e de prestação de serviços.

Na opinião de Peter Ratzer, sócio da Deloitte, a crescente aplicação da TI em processos comerciais, e na produção e em serviços, aumenta o valor desses recursos no processo de geração do valor dos negócios. Em consequencia disso, cabe aos CIOs abandonarem o estilo de governança predominantemente voltada à TI e assumirem uma postura focada na orientação comercial da TI, voltada à geração de valor para a empresa.

Uma estratégia que pode ser útil aos CIOs é a divisão dos procedimentos em seis esferas, a saber:

1. Organização da TI

2. Processos de gestão de TI

3. Gestão da demanda e surimentos em TI

4. Gestão de riscos e de desempenho da TI

5. IT Compliance

6. Cultura corporativa

Em seguida, Ratzer explica como gerir cada um desses domínios e quais foram as modificações que sofreram em função das novas necessidades de gerar valor aos negócios da corporação.

1. Organização da TI

Ano passado, muitas empresas padronizaram e centralizaram fortemente a TI. Ocorre que essa centralização gera enorme complexidade aos gestores e pode criar um abismo entre a TI e o negócio da organização.

Com a TI de orientação comercial, de produção e de serviços predominante, os CIOs precisam gerir as diferentes interfaces de forma eficiente e efetiva. O que requer que a centralização dos processos seja posta em segundo plano por determinado tempo.

Apenas dessa maneira será possível posicionar os alicerces organizacionais que prendem a estrutura de TI aos diferentes processos e promover uma melhor transmissão das necessidades à TI e uma posterior solução apropriada.

2. Profissionalização da gestão de processos de TI

Por conta da tendência de industrializar serviços de TI, vários processos padronizados são exportados para os provedores de serviços de TI. Isso gera um compromisso maior entre a empresa e os processo informatizados que permanecem à empresa e são geralmente de cunho comercial. Com esse movimento, a carga de trabalhos técnicos dos gestores de TI cai substancialmente. Se, por um lado, os CIOs precisam investir na exportação de processos, também lhes é requerido que incrementem a capacidade dos recursos de TI internos, com o objetivo de gerar suporte aos processos comerciais.

3. Separação das gestões

A invasão da TI nas diversas áreas da empresa faz esmaecer a fronteira entre a gestão de fornecedores e de demanda.

Acontece que determinar de maneira precisa as interfaces de contato com clientes e com fornecedores é um fator crítico de sucesso na otimização dos processos. Responsabilidade do CIO.

Vale ressaltar que as interfaces com clientes e com fornecedores dispensam a aplicação de princípios e de gestão distintos. Se, pelo lado da gestão de demanda é necessário um conhecimento prévio acerca do negócio da empresa, as relações com fornecedores exigem atenção especial aos aspectos econômicos da transação.

4. Gestão de desempenho e de risco

Em épocas passadas, essa gestão era orientada aos riscos de ordem técnica e às métricas da TI. De agora em diante, espera-se uma gestão que dialogue com os mesmos fatores, mas seja orientada a outros ambientes da empresa. De pouco adiantam soluções de cálculo de riscos que funcionam afastadas de potenciais focos de turbulência ou apresentam sinais de difícil interpretação.

5. TI-Compliance

Antigamente a regulamentação de TI era algo dirigido apenas a segmentos bastante específicos, ao passo que atualmente faz parte da realidade de uma grande variedade de serviços. Por força das altas multas que incidem em casos de indisponibilidade e/ou prejuízo de dados, o assunto ganhou a atenção dos executivos de alto nível.

Os fatores de sucesso na gestão de regulamentações são a definição clara acerca das responsabilidades e dos recursos e o distanciamento entre as políticas e a complexidade intrínseca ao desenvolvimento dos negócios.

A sugestão é a criação de um cargo executivo voltado à gestão das regulamentações, o CCO (Chief Compliance Officer), focado no desenvolvimento de soluções para garantir robustez aos negócios da corporação.

6. Cultura Corporativa

A relação entre a corporação e a TI deve ser promovida de empresa para empresa, entre sócios e colaboradores. O paradigma puramente técnico, alimentado por anos no seio das TIs, deve ser desconstruído. Em seu lugar, os técnicos e outros colaboradores do departamento devem passar a enxergar suas funções como recurso primordial na geração de valor para os negócios da empresa.

Para impulsionar tal tendência, sugere-se que, logo no processo de seleção de candidatos às vagas, seja ressaltado que essa é a visão esperada do novo colaborador.

Grupo hacker declara guerra contra Sony

Desde o ano passado a Sony está envolvida em processos contra os hackers George “Geohot” Hotz e Graf Chokolo, este último menos divulgado, mas enquanto os dois hackers tem se defendido perante um tribunal conforme manda o figurino, o conhecido grupo chamado Anonymous está tomando as dores dos companheiros e declarando guerra contra e empresa.

A mensagem no site do grupo diz: “Parabéns, Sony. Você agora recebeu a total atenção doAnonymous. Suas recentes ações legais contra nossos companheiros hackers, Geohot e Graf Chokolo, não apenas nos alarmou, mas foram consideradas completamente imperdoáveis”.

Como mencionamos em outras ocasiões, foi realmente espantoso o nível de informação ao qual a empresa teve acesso, considerando que se tratava de um caso civil e não criminal, tendo quebrado a privacidade de milhares de usuários que meramente interagiram com os hackers de qualquer forma.

A Sony teve acesso aos IPs, números de conexão que permitem rastrear a localização de uma pessoa, de vários usuários que fizeram doações ao hacker, baixaram seus arquivos ou mesmo viram seu vídeo no YouTube. O grupo chamou as ações de “abuso do sistema judicial em uma tentativa de censurar informação sobre como seu produto funciona”.

Você vitimou seus próprios consumidores meramente por possuírem e dividirem informação e continua a mirar em cada pessoa que busca essa informação. Ao fazê-lo você violou a privacidade de milhares. Isso é informação que eles estavam dispostos a ensinar ao mundo de graça. A mesmíssima informação que você deseja suprimir pelo bem da ganância corporativa e completo controle dos usuários. Agora você sentirá a ira doAnonymous”, encerrava o comunicado.

As acusações do grupo não são exatamente meras conjecturas, conforme a empresa está respondendo a um processo pela remoção da função Other OS do PlayStation 3, no qual era permitido instalar Linux no console e utilizá-lo para funções diversas. Segundo o grupo hacker, trata-se de: “uma filosofia corporativa que negaria aos consumidores o direito de usar os produtos pelos quais eles pagaram, e legalmente possuem, na maneira de sua escolha”.

Outros alvos do grupo já incluíram os governos do Irã, Egito, o Bank of America e a Igreja de Cientologia. A Operação Sony é apenas um estágio de uma operação maior, traduzida livremente como Operação Dando o Troco.

segunda-feira, 4 de abril de 2011

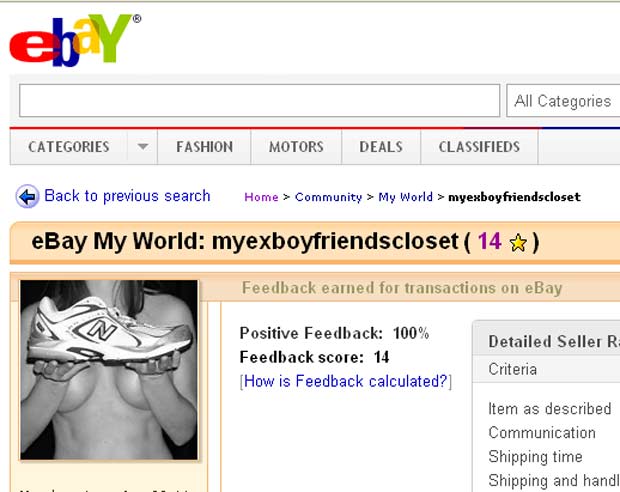

Traída vende roupas do ex-namorado em leilão na web

Traída pelo namorado, uma jovem se vingou de uma forma inusitada. Taylor Morgan, de 26 anos, decidiu leiloar as roupas e outros objetos do ex pelo site eBay. Detalhe: é a própria jovem que exibe em fotos sexy as peças do ex-namorado, segundo o jornal inglês "The Sun".

De acordo com a reportagem, Taylor, que mora em Boca Raton, no estado da Flórida (EUA), já arrecadou quase US$ 1 mil com o leilão on-line. Até agora, ela já vendeu 21 peças de vestuário do ex-namorado, incluindo camisas, calças, cintos e outros objetos.

#aiseestamoda pega!

Vivo anuncia pacote de internet 3G para PC por R$29,90

Mas aos poucos o preço do 3G começa a cair no Brasil, tanto no pós quanto no pré-pago. Resta saber se a rede, tão pouco elogiada, está pronta para mais demanda e mais usuários. [Vivo]

Facebook processado em US$1 bi após ´Intifada´

|

A página da terceira Intifada foi retirada do ar em 29 de março. Hoje, no entanto, já há uma nova. SÃO PAULO - O Facebook está sendo processado em US$1 bilhão por não remover rápido o bastante uma página que incitava a violência contra os judeus A página “Terceira Intifada Palestina” organizava um evento em 15 de maio e já tinha mais de 340 mil “curtiu” quando foi deletada, em 29 de março. Outra página, no entanto, já foi criada e, até a publicação desta matéria, ainda estava no ar e contava com mais de 3.900 “curtiu”. “Intifada” é uma palavra árabe que, em sua origem, significa “revolta”. No entanto, ela vem sendo associada aos conflitos entre israelenses e palestinos desde 1987, quando ocorreu um levante conhecido como Primeira Intifada – um protesto em 9 de dezembro no qual a população palestina atirou paus e pedras contra a presença de soldados e civis israelenses. A Segunda Intifada, no ano 2000, ocorreu de forma semelhante. O processo foi aberto pelo advogado americano Larry Klayman e, segundo informações do Daily Mail, ele alega que o Facebook não retirou a página do ar suficientemente rápido. Em resposta, um porta voz do Facebook disse que as alegações não têm mérito. O diretor de política para Europa, Oriente Médio e Ásia da rede social Richard Allen justificou a demora dizendo que os revisores do site acreditaram que o conteúdo da página começou como o chamado para um protesto pacífico. Além disso, ele alega que o administrador da página removeu, inicialmente, comentários que faziam alusão à violência. No entanto, conforme o conteúdo da página foi tomando caráter violento, e seu administrador se recusou a editá-la após vários avisos do Facebook, ela foi deletada. Allen disse ainda que o Facebook acredita que as pessoas devem ter espaço para expor suas opiniões, e que normalmente não remove conteúdos que criticam países, política ou religião. No entanto, ele disse que páginas que degradam ou incitam diretamente a violência não são toleradas. |

A única senha segura é aquela que você não consegue lembrar

Vamos presumir que você entre em um monte de sites diferentes: Facebook, Gmail, eBay, PayPal, provavelmente algum banco, talvez alguns fóruns de discussão, e provavelmente muito, muito mais. Considere algumas perguntas:

1. Você sempre cria senhas únicas e nunca usa a mesma duas vezes? Nunca mesmo?

2. Suas senhas sempre usam caracteres diferentes como letras maiúsculas e minúsculas, números e pontuações? Elas são “fortes”?

Se você não pode responder “sim” para ambas as perguntas, você tem um problema. Mas o negócio é, não tem uma maneira fácil para lembrar todas as suas senhas únicas e fortes, e quanto mais cedo você reconhecer isso, mais cedo você irá adotar uma alternativa mais segura.

Deixe-me ajudar a demonstrar o problema; eu irei mostrar o que acontece quando você reusa ou cria senhas fracas baseadas em alguns exemplos da vida real que deveriam parecer familiares. Eu também irei mostrar como superar esses problemas com um bom gerenciador de senhas então nem tudo é má notícia, a menos que você esteja tentando lembrar suas senhas.

A tirania de múltiplas contas

Pense um pouco sobre isso; quantas contas você tem na internet? 10? 20? 50? Eu identifiquei 90 contas minhas recentemente e tem várias outras que eu simplesmente esqueci que existem. Não tem nenhuma maneira, mesmo com apenas 10 contas, que você possa criar senhas que sejam fortes, únicas e memoráveis.

“…segurança é atenuação de riscos – você nunca fica totalmente ‘seguro’, você meramente diminui os riscos.”

O que acontece é que as pessoas voltam para padrões incluindo nomes de familiares, animais, hobbies e todo tipo de critério natural e de alguma forma previsível. Padrões são uma faca de dois gumes no qual ao mesmo tempo em que elas são memorizáveis, elas também são previsíveis então mesmo que o padrão pareça obscuro, uma vez que é descoberto, bem, você terá problemas.

Padrões e palavras previsíveis são ruins, mas o que é ainda pior é reutilização de senhas. Porque nós simplesmente acabamos com tantas dessas coisas malditas, o problema de memoriza-las é resolvido repetindo-as. Fácil? Sim. Seguro? De maneira alguma.

O problema com senhas fracas

Pra começar, o que exatamente é uma senha fraca? Deixe-me responder essa de maneira indireta, focando em senhas fortes; uma senha forte é uma que tem um alto grau do que chamamos de entropia, ou em termos simples, uma que seja tão grande e aleatória (em termos tanto de caracteres quanto de sequência), quanto possível. Como o link da entropia explica:

As pessoas são notoriamente negligentes em conseguir entropia suficiente para produzir senhas satisfatórias.

Deixe-me demonstrar o problema com isso baseado em alguns eventos recentes. Primeiramente nós temos a Gawker que em dezembro passado foi vítima de um ataque (Nota do editor: Você provavelmente deve lembrar-se disso) que levou à divulgação de algo em torno de um milhão de contas de usuários. Pior ainda, essas contas foram postadas online e facilmente acessíveis por qualquer um que quisesse dar uma olhada em quem se registrou no serviço e qual era a sua senha.

O que é interessante aqui no contexto de força de senhas é o predomínio de escolhas se senhas ruins. Dê uma olhada nessas:

123456, password, 12345678, qwerty, abc123, 12345, monkey, 111111, consumer, letmein, 1234, dragon, trustno1, baseball, gizmodo, whatever, superman, 1234567, sunshine, iloveyou, fuckyou, starwars, shadow, princess, cheese

Essas 25 senhas foram usadas um total de 13,411 vezes por pessoas com contas na Gawker. A primeira delas – 123456 – foi usada mais de 2,5 mil vezes.

Outro exemplo bastante similar foi um ataque no mês passado no rootkit.com. A análise do banco de dados de senhas que vazaram mostrou essas 25 senhas mais populares:

123456, password, rootkit, 111111, 12345678, qwerty, 123456789, 123123, qwertyui, letmein, 12345, 1234, abc123, dvcfghyt, 0, r00tk1t, ìîñêâà, 1234567, 1234567890, 123, fuckyou, 11111111, master, aaaaaa, 1qaz2wsx

Parece familiar? Pior ainda, você pode facilmente ver o nome de usuário correspondente se você souber onde procurar (Eu apaguei esses intencionalmente, mas os originais não são difíceis de encontrar):

Mas o que é realmente interessante sobre ambos os casos e a relevância do porque senhas fortes são importantes – todos essas informações foram guardadas de maneira criptografada no banco de dados. Sem entrar no conceito de criptografia, o ponto crucial do problema com ambos os sites é que a criptografia foi mal implementada.

Como uma base de dados como rootkit.com é lançada em um meio selvagem com criptografia mal implementada, hackers são capazes de recriar o processo de criptografia através de um dicionário de senhas comuns e tentando compará-las à base de dados para encontrar correspondências. Pela natureza da criptografia isso pode significar que o processo precisa ser repetido milhões de vezes, mas é totalmente automatizado.

Dicionários de senhas estão facilmente disponíveis (está imaginando se você irá encontrar alguma das suas lá?), assim como o software para compará-las através do banco de dados rompido. A maior limitação é o poder de processamento necessário para realizar um processo de recursos intensos, mas como todos nós sabemos, o poder de processamento está aumentando muito rapidamente e, além disso, você pode facilmente adquirir poder de processamento suficiente para testar 400.000 senhas por apenas 28 centavos de dólar por minuto.

Mas o ponto é; se a sua senha segue um padrão reconhecível, há uma grande chance que ela estará em um dicionário de senhas ou será fácil de adivinhar baseada em outras informações sobre você (nome da esposa ou dos filhos, etc.) Se ela é curta ou não contém variações suficientes de caracteres, o número de tentativas requeridas para adivinhá-la será muito menor; você se torna a fruta no galho mais baixo da árvore, e portanto o alvo mais provável.

O problema com reutilização de senhas

Você provavelmente já está consciente que você não deve reutilizar a mesma senha em vários lugares diferentes, mas deixe-me ilustrar para deixar mais claro, pela perspectiva de quem passou por isso, porque não. Eis o que estava esperando por mim em meu e-mail quando eu entrei recentemente:

[Mensagem do Trapster avisando sobre uma falha de segurança que expôs e-mail e senha dos usuários]

Caso não esteja perfeitamente claro, ter seu endereço de e-mail e senha comprometidos não é exatamente ideal. Quando o alcance dessas credenciais vazadas afeta um website, é uma inconveniência. Entretanto, se essas credenciais forem reutilizadas em instituições financeiras, sites de relacionamentos ou particularmente sua conta de e-mail, isso não é uma inconveniência, isso é realmente assustador e potencialmente vai sair muito caro para o seu bolso e a sua reputação.

Apenas um dia depois do incidente do Trapster, tweets como esse começaram a aparecer:

[Descobri que a minha conta do #Google foi hackeada por causa do app do #Trapster que eu baixei e deletei há 2 anos atrás. Que ótimo.]

Voltando ao incidente da Gawker que eu mencionei anteriormente, pouco tempo depois, uma coisa estranha começou a acontecer com as contas do Twitter de pessoas que também tinham contas na Gawker; elescomeçaram a reclamar sobre açaí.

Este é um exemplo bem claro do que acontece quando você reutiliza suas credenciais. A base de dados da Gawker era grande o suficiente e o todo fenômeno de reutilização de credenciais excessivo o suficiente para que os criminosos conseguissem comprometer muitas contas de Twitter. O que esses incidentes nos mostram é quebaseado na análise de dados do mundo real, a reutilização de senhas é alarmantemente alta.

Sem dúvidas, muito desse problema é relacionado à implementação de segurança ruim em websites. É muito, muito fácil construir sites com falhas de segurança fundamentais. Outro problema nessa área é que muito frequentemente desenvolvedores de software tem a atitude de “a informações em nosso site não são tão delicadas então segurança não é tão importante”. Claro que se você tiver usado os mesmos dados para aquele site e sua conta no PayPal, você pode ter um problema sério em breve.

Porque todos nós reutilizamos nome de usuário – e frequentemente seu nome de usuário é seu endereço de e-mail então não tem muito que fazer – é um passo bem pequeno para ir de uma conta comprometida, que vazou quando um banco de dados foi divulgado, para outra conta simplesmente combinando nomes de usuários e senha. Na verdade tem uma linha de pensamento que diz que nomes de usuário podem te trair e o Hotmail recentemente deu a habilidade para facilmente criar contas de e-mail adicionais o que pode diminuir o risco de combinar as contas, mas isso provavelmente vai um pouco além do que você realmente precisa nesse momento.

Quão comum é esse tipo de coisa?

Muito. Gawker, rootkit.com e Trapster são exemplos bem recentes, mas existem muitos, muitos mais. Curte relacionamentos online? Talvez você já tenha ouvido falar do site “Plenty of Fish”:

Gosta dos cosméticos e sabonetes da Lush? O site deles no Reino Unido foi atacado no começo deste ano:

Você não está no Reino Unido e acredita que seus dados da Lush – ou qualquer outro site de compras online – estão seguros? Na verdade não (mas não se preocupe os incidentes “não estão relacionados”…):

É claro que estes são todos ataques muito bem direcionados. Atividade maliciosa em computadores vai muito além disso e frequentemente é bastante indiscriminada. No momento nós temos cerca de 50 milhões de vírus e o número está subindo, 20 milhões desses começando a afetar pessoas apenas ano passado.

Eu não estou passando esses dados para assustar você, ao invés disso eu estou tentando deixar evidente que isso é uma coisa muito, muito comum. Os exemplos acima são apenas alguns dos que nós sabemos que aconteceram recentemente. Há uma ordem de grandeza mais significativa onde seus dados foram expostos que nós não ficamos sabendo, e provavelmente uma grande proporção desses onde os operadores do site nem sequer sabem do vazamento. Isso é um lugar comum pessoal, e cabe a vocês se prevenirem contra o ataque dos criminosos.

O mito de senhas “seguras”

Em primeiro lugar, a palavra “seguro” é frequentemente jogada como se fosse um termo absoluto. Não é. Não precisamos ir além do vírus Stuxnet; computadores operando as centrífugas em construções nucleares iranianas totalmente desconectadas da internet foram atacados pelo vírus com sucesso. Com certeza esses sistemas teriam sido considerados “seguros” por qualquer definição razoável da palavra.

É um pouco como dizer que um carro é “seguro”. Alguns são melhores que outros, sem dúvida, mas no fim do dia tudo se torna um exercício de diminuição de riscos. Você troca algumas coisas – como a simplicidade da senha ou preço pago em um carro – e consegue mais segurança em retorno, como mais tempo para decifrar sua senha ou mais airbags no seu carro.

Aqui está um exemplo de como algumas pessoas (Google, no caso), acreditam que você deveria criar – e lembrar – senhas seguras:

Sério mesmo? Você consegue se imaginar tentando lembrar de dezenas de variações de “Eu amo sanduiches”? Tenha em mente que você precisa lembrar qual era a frase, que caracteres você substituiu e qual você usou para cada site.

Além disso, a principal idéia de senhas fortes é evitar padrões previsíveis. Substituir um “a” por uma “@”, colocar um “3” no lugar de um “e” realmente vai despistar os bandidos? Padrões memorizados com caracteres substituídos são camadas muito superficiais de segurança e confie em mim, os criminosos já conhecem esse truque.

Na verdade, o dicionário de senhas que linkei anteriormente contém muitas ocorrências comuns de substituição de caracteres. Lá você vai encontrar exemplos como “s@yg00dbye”, “r0n4ld0” e “s0cc3rRul3s” – que não são exatamente “seguros”.

Escrever suas senhas em um papel também não será de grande ajuda. Porque você tem tantas senhas (encare isso, você tem), que você irá precisar escrever também a que conta cada uma delas pertence o que significa que você terá um monte de dados guardados esperando por algum ladrão/criança/hospede intrometido.

O outro problema com detalhes da conta escritos é que hoje em dia muitos de nós logamos em diferentes lugares como o computador de casa, do trabalho e cada vez mais em nossos dispositivos móveis. Não é prático ter as chaves de nosso mundo online trancado em uma gaveta em algum lugar – é uma inconveniência muito grande para muitas pessoas.

E por último, uma senha forte escrita é simplesmente péssimo para ficar digitando toda vez que você loga em algum lugar. Lembre-se, uma senha forte é bem longa e muito aleatória; os exatos atributos que tornam digitar manualmente tedioso e passível de erros.

Então porque não colocar em um documento do Word ou em um sistema de notas como Outlook? Porque eles são fáceis de serem roubados e quando isso acontecer, é fácil extrair as senhas porque eles não são criptografados. Se alguém colocar as mãos naquele arquivo você estará em maus lençóis.

Libertando-se da tirania das senhas

À primeira vista, o título deste post pode soar estranho. Como diabos você pode continuar entrando em websites se você tiver esquecido todas as suas senhas?! Você precisa de um sistema dedicado de gerenciamento de senhas, pura e simplesmente. Não há outra maneira prática e segura de lidar com isso nos dias de hoje.

Felizmente existem ferramentas dedicadas a fazer apenas isso. Como por exemplo o LastPass, KeePass e o meu favorito, 1Password. Todas essas ferramentas dão a você a habilidade de guardar todas as suas senhas em um único local, fortemente criptografado. Claro que você ainda precisa de uma senha para conseguir abrir o arquivo criptografado, mas como muitos dos nomes dos produtos previamente mencionados sugerem, você só precisará lembrar de uma única senha.

Nota do editor: Nós falamos bastante nos últimos meses sobre como melhorar a situação de sua senhausando LastPass. Abaixo, Troy se aprofunda um pouco no 1Password. Sinta-se livre para usar qualquer opção que for mais adequada para você; o mais importante é usar alguma coisa.

O ponto crucial aqui é: esta senha única precisa ser forte! Se você está trancando as chaves de cada site com apenas uma senha, você pode esquecer coisas como aniversários, nome dos filhos ou sanduiches, você precisa escolher algo realmente decente dessa vez.

A abordagem do 1Password

Usando 1Password, deixe-me mostrar o que acontece quando eu entro em um site da maneira tradicional. Eu irei logar no Slashdot que é um site sobre tecnologia mas o processo é praticamente o mesmo para praticamente qualquer website por ai.

Nós começamos com a senha e nome de usuário de sempre:

Mas assim que eu apertar o botão “Log In”, 1Password oferece para salvar os dados:

O nome padrão é o endereço da página, mas existe a opção de mudar para algo mais lógico agora ou mais tarde. Depois que eu clicar no botão “save”, 1Password vai me pedir a “Senha Mestra”, que é a senha única requerida para gerenciar todas as outras:

Uma só senha forte para memorizar. Na verdade, ela é agora a única que eu tenho memorizado e não, não é “eUamoS@nDuich3s”!

Depois de salvar, deixe-me fazer logout do Slashdot e tentar fazer login novamente, mas dessa vez, ao invés de entrar com meu dados do Slashdot (que eu convenientemente e deliberadamente esqueci), eu vou apertar o pequeno ícone de chave à direita da barra de URL:

Isto irá pedir minha senha mestra novamente – a única que eu precisarei lembrar. Depois de fazer isso, eu posso ver o registro que eu criei anteriormente:

Eu poderia ter vários registros aqui (você pode ter mais de uma conta em um site em particular), mas eu irei apenas dar um clique duplo no registo existente. E é isso – agora eu estou logado!

A beleza desse processo é que é idêntico para qualquer site. Eu não preciso mais lembrar 90 senhas bizarras, eu simplesmente preciso fazer o processo de logar manualmente em cada site uma vez e permitir que o 1Password salve os dados.

Você também pode fazer isso em diferentes navegadores. Eu estou usando Google Chrome nos exemplos acima, mas o 1Password também integra com outros navegadores.

Tornar seguro

Claro que existem chances que suas senhas não sejam realmente seguras pra começo de conversa e tudo que esse processo irá fazer é guardar em segurança o registro de senhas ruins. Esta é uma boa oportunidade para fazer uma manutenção e o 1Password torna o processo bem simples.

Depois de adicionar todas as minhas contas, cada vez que eu passava por uma com uma senha fraca eu abria o aplicativo do 1Password, selecionava a conta que eu acabei de criar e gerava uma nova. Tem uma ferramenta embutida bem bacana que torna tudo muito fácil:

É assim que deve ser uma senha segura (destacada em azul na imagem acima). Se não é algo que você precise ter uma memória mnemónica para lembrar, não é seguro o suficiente. Mas claro que com o processo descrito acima não faz diferença se a senha é totalmente ininteligível, tudo que você precisa lembrar é a sua senha mestra.

Porém, esse processo não vai mudar de verdade sua senha no website, apenas a que você tem guardada no 1Password. Você precisa copiar a nova senha e ir em cada website individual e mudar manualmente. Sim, é meio chato, mas você está trocando alguns minutos do seu tempo por uma senha muito segura, muito original que não poderá ser usada contra você em nenhuma das suas outras contas online.

Mas há uma pegadinha em tudo isso; alguns sites não permitem que você crie senhas seguras. No começo deste ano eu escrevi sobre Quem é quem em práticas de senhas ruins – bancos, companhias aéreas e mais, onde eu descobri que alguns websites – especialmente bancos, por incrível que pareça – simplesmente não permitem que você construa senhas longas e aleatórias. Ou eles limitam o tamanho a um número muito pequeno, ou desabilitam muitos tipos de caracteres ou em exemplos extremos, eles insistem em um PIN curto contendo apenas números. Infelizmente você está totalmente à mercê do controle que esses sites colocam nas senhas então quando você encontra uma limitação como esta tudo que você pode fazer é dificultar o quanto conseguir dentro dessa restrição ridícula.

Levando suas senhas com você

Uma coisa que é importante para mim é que eu possa acessar minhas senhas de qualquer lugar, em qualquer dispositivo, a qualquer momento. Computador do trabalho, em casa, iPad, iPhone tudo precisa estar sincronizado.

1Password permite que você faça isso tudo usando o serviço de sincronização de arquivos do Dropbox. Este é um grande produto que se provou muito forte e fácil de configurar e manter seu arquivo do 1Password sincronizado. No fim, isso significa que todos os meus computadores tem o mesmo arquivo de senhas seguro e meu iPad e iPhone respectivamente tem apps amigáveis como estes:

É arriscado colocar o arquivo de senhas online? Bem, existe um grau de risco, claro, mas o serviço do Dropbox tem mostrado ser um aplicativo muito seguro ao longo dos anos. E claro o arquivo do 1Password ainda é criptografado com segurança então mesmo que alguém coloque as mãos nele, eles ainda vão precisar da senha mestre (forte). Na verdade, o elo mais fraco nesse esquema todo é provavelmente a senha que você usou na sua conta do Dropbox que, pelo menos a partir de agora, também será bastante segura.

Mas isso não seria “colocar todos os ovos na mesma cesta”?

Sim, seria, mas esta é uma cesta muito bem pensada e muito segura. Alguém precisaria primeiro obter o seu arquivo contendo todas as senhas e depois conseguir com que sua senha mestre fosse revelada, adivinhada ou fazer um ataque de força bruta, e nenhum deles iria funcionar se você escolhesse uma senha segura.

Apesar de ter todos os detalhes de suas contas expostos ao mesmo tempo é sem dúvidas uma coisa ruim, o risco é infinitamente menor comparado às chances de ter a senha vazada via website.

Claro que outro risco é que uma vulnerabilidade ainda desconhecida seja encontrada no software do 1Password. Certamente o que chamaríamos de vulnerabilidade zero-day (uma que ainda não seja conhecida), é possível. De fato houve uma que foi encontrada no LastPass apenas mês passado e para seu mérito, eles taparam o buraco em apenas algumas horas. E esse é o ponto em produtos profissionais dessa natureza; toda a sua existência está centrada em oferecer uma solução segura e se uma vulnerabilidade for encontrada, você pode ter a mais absoluta certeza que ela será esmagada muito rápido.

Sumário

Então agora que você colocou toda essa super segurança, você é praticamente invencível, certo? Anh…

Tirinha do XKCD.

E isso me leva a uma clara conclusão filosófica; segurança é atenuação de riscos – você nunca fica totalmente “seguro”, você meramente diminui seus riscos. Na balança, o risco de ter os detalhes da sua conta guardados mesmo que em um website muito seguro é significantemente maior do que tê-los guardados em seu arquivo do 1Password.

Mas além de apenas segurança, a rota de gerenciamento de senhas é uma solução muito prática. Ter todas as suas contas à mão em todos os seus dispositivos e ser capaz de logar simplesmente com uma única senha forte é uma rota muito conveniente de fato.

E finalmente, quando chegar a hora e você perceber que uma de suas contas está comprometida (e acredite, isso vai acontecer), não vai adiantar pensar em segurança das senhas – será tarde demais. Então reserve algumas horas do seu dia, gaste alguns dólares e se organize. Ou isso ou comece a gostar de açaí!

Troy passou os últimos 15 anos desenvolvendo aplicativos web para indústrias financeiras, mídia e de saúde. Morando em Sidney, Austrália, ele agora passa seus dias (e frequentemente noites), desenvolvendo para os mercados emergentes da indústria farmacêutica Pfizer. O foco de interesse dos softwares do Troy é permitir que colegas e parceiros sejam produtivos ao entregar aplicativos de alta qualidade dentro de frameworks comprovados. Ele regularmente posta sobre segurança de aplicativos, melhorar o processo de desenvolvimento de software e todas as coisas relacionadas à tecnologia emtroyhunt.com.

Assinar:

Postagens (Atom)